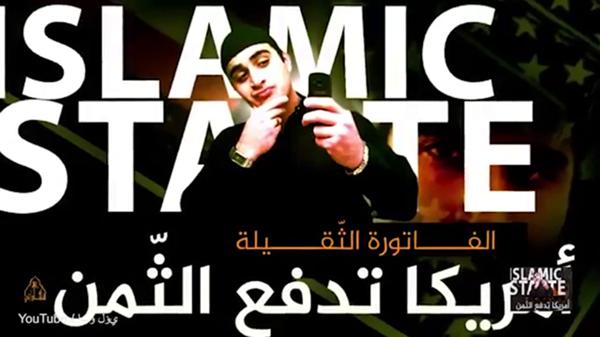

El surgimiento del Estado Islámico (ISIS) ha cambiado la noción del combate al punto de revolucionar los recursos del terrorismo.

«Todavía tengo algunas de las capturas de pantalla de algunos de los tweets que descubrimos que permitieron impedir un segundo ataque en Túnez», dijo a Infobae uno de los directores de Ghost Security Group (GSG), un grupo internacional de hackers que se dedican a combatir a ISIS en la red. A diferencia de otros, como Anonymous —del cual GSG se desprendió—, hacen inteligencia y colaboran con gobiernos, como el de los Estados Unidos.

—Monitoreábamos las redes sociales y comenzamos a ver algunas publicaciones vagamente amenazantes que usaban el hashtag #Jerba —contó Raijin Rising, según se identificó, en un canal de chat encriptado, como solicitó que se realizara la entrevista, a lo largo de varios días—. Investigamos el área y encontramos un mercado, que era un objetivo turístico central. También vimos que en el área había una sinagoga. Pudimos identificar a las fuentes de esos mensajes y rastrearlos por sus direcciones IP. Entregamos toda nuestra información y resultó que en efecto había un ataque inminente. Fueron detenidas unas 12 personas, si no me equivoco.

El grupo de hacktivistas —»vigilancia del ciberterreno», se define en el sitio— también ha desarrollado falsos personajes virtuales para conseguir pruebas y detener a quienes se disponen a realizar un ataque, como sucedió en el último acto en memoria de los bomberos de Nueva York muertos el 11 de septiembre de 2001 que 343 colegas realizan una vez por año en Kansas City. «Habíamos estado chateando, encubiertos, con una persona que aparentemente trataba de coordinar un par de ataques separados», explicó el director de Operaciones de GSG, cuyo nombre alude al dios shinto de los truenos y los rayos, transfitugurado como Raiden en el juego Mortal Kombat.

«Fue a último momento, pero la persona quedó arrestada. Las autoridades ya habían estado rastreando a este individuo, y nuestras conversaciones les brindaron documentación agregada para su detención», concluyó Raijin Rising, quien trabaja en GSM bajo la dirección del director ejecutivo DigitaShadow y con el director de Inteligencia AntiJihadiGhost, el director de Tecnología Vindhex y los agentes AmericanInfidel, Drago98, GhostSec75, IntelGhost, LeChuck y TK-421.

Cómo se frena a la Jihad en línea

GSG es «una organización antiterrorista que combate el extremismo en las líneas del frente digital de hoy», según su página de internet. «Nuestras ciberoperaciones consisten en recolectar datos sobre amenazas que se puedan presentar a juicio; desarrollar análisis informático avanzado, estrategias de ofensiva y vigilancia, y brindar visualización del entorno mediante la observación infatigable del ciberterreno».

Un terreno amplio: toda la internet. Sitios, redes sociales, aplicaciones de la vida cotidiana; la red oscura (redes que se superponen a la común pero que requieren software o configuraciones autorizadas para ingresar; su uso más difundido es el tráfico de drogas) y la web profunda, también llamada internet invisible o internet oculta: una cantidad de sitios y bases de datos que no están indexados, por lo cual son inaccesibles para los buscadores (salvo Tor, que permite entrar a unos 6.000) y que se emplean en actividades criminales y de inteligencia.

El interés principal de GSG se centra en lo que el grupo denomina «la guerra electrónica». Comparten la información que recogen con gobiernos; en el caso del de los Estados Unidos, durante mucho tiempo lo hicieron con Michael Smith II (asesor en temas de antiterrorismo de varios congresistas, y fundador de Kronos Advisory, una operadora en seguridad nacional y política internacional) como intermediario. «Mantenemos una base de datos grande de perfiles extremistas en las redes sociales y de sitios, incluidos los de la web profunda».

Sus métodos: exploración de datos, contra-vigilancia, infiltración de comunicaciones, gestión de crisis, análisis de datos masivos, rastreo de bitcoin, monitoreo de e-mails, búsqueda por palabras claves, lingüística, análisis predictivo, cálculo de riesgo, investigación del terrorismo, búsqueda de vulnerabilidades informáticas, vigilancia de sitios, entre otros.

El califato en las redes sociales

Los militantes extremistas islámicos usan bombas, desde luego. Y armas largas y granadas. Y el clásico de las misiones suicidas.

Pero también aprovechan con astucia Twitter, Facebook, YouTube, iMessage, WhatsApp, Skype, Telegram, Kik, Surespot, Threema, LiveLeak, SilentCircle. Inclusive han desarrollado una aplicación de chat encriptado, Alrawi, de tanto ser echados de las más populares.

A los efectos de afectar a los Estados Unidos y Europa Occidental prefieren lo que usa todo el mundo: eso les permite reclutar desde Siria o Irak a un adolescente en un pueblo perdido de Nevada o una joven en Londres. También dar una impresión fantasmal de volumen: algunas estimaciones hablan de 9.000 militantes del Califato, otras de hasta 200.000. No es posible saber si un terrorista administra numerosas cuentas o si muchos terroristas se concentran en algunas: Twitter llegó a borrar 125.000 en febrero —y recibió como respuesta amenazas a su fundador, Jack Dorsey, e imágenes del pajarito azul decapitado— pero de inmediato se abrieron otras 70.000 a 90.000 vinculadas a ISIS.

Según International Business Times, «GSG ha bajado 120.000 cuentas de Twitter y 7.000 videos de propanganda alojados en Google Drive, Microsoft One Drive, YouSendit, Archive.org, YouTube, Facebook y Twitter. En promedio, cada mes el grupo manda a Twitter entre 3.000 y 5.000 nombres de usuarios de cuentas vinculadas a ISIS«.

Raijin Rising no tiene estadísticas exactas, dijo, pero negó que se concentraran tanto en bajar cuentas de Twitter, dado que otros hackers invierten su energía en eso.

—Nos concentramos mucho más en recoger información antes de que otros cierren las cuentas.

—¿Por ejemplo?

—En promedio, cada mes guardamos entre 700 y 1.000 nuevos canales de ISIS en Telegram, y archivamos sus contenidos constantemente. Con respecto a los medios de ISIS, sólo en un día (y hasta las 9.30 de la noche GTM) capturamos 143 enlaces únicos a varios medios: documentos pdf, archivos de texto, videos de YouTube. Tenemos un pequeño grupo que se concentra en sacar esos contenidos, pero la cantidad que hay es simplemente asombrosa.

Mezclarse entre los enemigos

GSG es una escisión de Anonymous, la banda de hackers que comenzó a embestir contra ISIS básicamente con ataques de denegación de servicios (DDoS, sobrecargar el sistema con demanda falsa de usuarios, de modo tal que resulte inaccesible a los interesados verdaderos).

—¿Cómo fue el proceso de separación de Anonymous y la creación de un grupo nuevo? ¿Por qué lo hicieron?

—Habíamos comprendido que aunque teníamos información muy fidedigna, las autoridades con frecuencia las ignoraban (o al menos nunca recibimos respuesta alguna cuando enviamos datos) y que necesitábamos hacer algunos cambios para ganarnos la confianza de esa gente. Uno de los cambios más grandes fue deshacernos de la imagen de ser un colectivo vagaroso de hactivistas y convertirnos más en un colectivo organizado, con una misión central, legal. Fue un proceso doloroso pero necesario.

—¿Por qué?

—Soportamos una campaña de desprestigio prolongada dentro de Anonymous, según la cual ahora las autoridades nos pagaban para cazar a los mismos miembros de Anonymous. Fue algo bastante absurdo. En buena medida se ha terminado ya, pero para todos los que participamos en la persecución de ISIS fue un periodo muy distractivo.

A partir de entonces, el nuevo grupo, GSG, desarrolló el concepto dehackeo ético: «Hay que comprender que con frecuencia la información que proviene de algún medio ilícito resulta inutilizable para las autoridades, al menos en los Estados Unidos. Si hay datos que apuntan a un terrorista potencial pero se obtuvieron ilegalmente, las autoridades no pueden conseguir una orden judicial para golpear a la puerta de esa persona. Supongo que si la amenaza fuera lo suficientemente seria se apresurarían a conseguir una orden para investigar más; pero para que sea efectiva, la inteligencia rápida aceptable en una corte se tiene que obtener legalmente».

—¿Por qué se alejaron de los métodos de DDoS?

—Llegamos a la conclusión de que son sólo una solución temporaria al problema, y no se ajusta a nuestras necesidades. Ese método ya tiene un lugar, y varios grupos lo utilizan, así que no es necesario que también nosotros participemos. Actualmente preferimos infiltrar los mismos lugares que antes solíamos cerrar.

—¿Con qué fin?

—Es asombroso todo lo que se puede averiguar cuando se anda entre los enemigos y se obtiene su confianza. Se aprende mucho sobre quién, qué, cuándo, dónde, cómo y hasta por qué hacen lo que hacen. Eso tiene mucho más valor en el largo plazo que echar abajo un foro durante un par de días.

Pero si encuentran un sitio especialmente peligroso, agegó Raijin Rising, hacen las dos cosas a la vez, o se las arreglan para hacer una y que sucede la otra: «Intentamos que se lo tumbe tan rápido como sea posible, ya sea mediante notificación al servidor o al hacer circular a información a algunos colegas de Anonymous que pueden hacer cosas».

«Es asombroso todo lo que se puede averiguar cuando se anda entre los enemigos y se obtiene su confianza»

Un dilema para los hackers: colaborar con gobiernos

Cuando se tomó la decisión, hubo controversia, pero el grupo permaneció unido: de los aproximadamente 50 miembros que crearon GSG, sólo dos se apartaron por no querer involucrarse con los gobiernos. «Uno de ellos ha desaparecido por completo de las redes sociales, y el otro hace cosas propias», explicó Raijin Rising.

—Es infrecuente que los hackers reconozcan que cooperan con las autoridades. ¿Por qué y cómo decidieron hacerlo con el gobierno estadounidense?

—No recuerdo el momento exacto, pero debe de haber sido cerca de los ataques a la playa de Túnez. Decidimos cooperar con la ley en general. Nos habíamos vuelto bastante astutos en concentrarnos en inteligencia que se pudiera utilizar en procesos judiciales, pero nos frustraba la incapacidad de hacerla llegar a manos de quienes pudieran hacer algo verdadero con ella.

En aquel momento, explicó Raijin Rising, lo mejor que se podía hacer era publicar la información en un pastebin, una aplicación web que permite almacenar textos, en general códigos, y difundir en Twitter que allí estaba, con la esperanza de que los seguidores multiplicaran la comunicación, y acaso en esos retuiteos alguna autoridad podría distinguirla y mirarla.

—¿Por qué no enviar los datos directamente a las cuentas de las agencias de inteligencia en Twitter?

—Esas cuentas son para publicar mensajes, y en general las manejan equipos de especialistas en medios. No hay agentes que las monitoreen en busca de denuncias. Acaso las personas de las relaciones públicas puedan ver un tuit y hacerlo circular, pero las posibilidades de que escribir a @FBI or @CIA muevan la información a tiempo, si acaso, son remotas. Para que sea posible obtener acción de las autoridades, en particular en otro país que los Estados Unidos, hace falta una estrategia más fuerte.

—¿Todavía se comunican mediante Michael Smith II?

—No, ya no recurrimos al Sr. Smith para pasar información. A él le debemos mucho de nuestra evolución organizativa, porque nos dio lecciones de tutoría muy importantes, en especial sobre cómo relacionarnos con las autoridades y mantener una actitud profesional. Hemos crecido y desarrollado nuestros vínculos y nuestros métodos para transmitir datos a aquellos que los pueden utilizar, y en este momento podemos asegurar que todos los países a los cuales afecta nuestra información la pueden obtener a tiempo sin el uso de un tercero que sirva de enlace.

Todo el mundo puede hacer algo

Un formulario en la página de GSG, «Denuncie el terrorismo», invita a una convocatoria abierta para que quienes adhieran a sus ideas participen en la recolección de datos sobre actividades en línea de extremistas y en la protección contra amenazas vinculadas al terrorismo. Ellos siguen cada pista con prontitud, para determinar si es seria o desecharla.

A GSG le interesan pistas a cuentas de Twitter y Facebook, grupos de Facebook, comunidades de Google+, foros de ISIS, enlaces a sitios «.onion» [uno de los indicadores de direcciones anónimas, como lo fueron «.bitnet» y «.uucp»], cuentas de ISIS en bitcoin, enumeró Raijin Rising. «Les pediría que agregaran que si alguien se siente empujado de corazón a jugar un papel de importancia en la lucha contra ISIS, en ghostsecuritygroup@ghostmail.com siempre estamos a la búsqueda de traductores de árabe, alemán y ruso; personas de grupos auditores de seguridad [red teams], expertos en WordPress y Joomla, expertos en ciencias forenses digitales», agregó.

Según el director de Operaciones de GSG, hay muchas maneras de participar, con compromisos de una o dos horas diarias. «No hace falta viajar a Siria y tomar un arma para detener a ISIS. Se puede ayudar de manera segura y anónima simplemente al estar consciente de lo que sucede alrededor y comunicar si sucede algo», ilustró. «Lamentablemente la policía local difícilmente sea el mejor lugar al que acudir, aunque hay que notificarla de todos modos. Cada país tiene una agencia que se especializa en terrorismo, y ahí es adonde hay que dirigirse: hay que saber quiénes son y familiarizarse con el mecanismo para enviarles los indicios. También hay que notificar a algunos de los especialistas en ISIS».

—Ustedes, por caso. ¿En que se basa ese concepto de que cualquier individuo puede hacer algo para combatir el terrorismo?

—Vemos que cada vez más las personas que realizan ataques han sido observadas por otros en alguna actividad inusual, pero nadie dijo nada. Los que pusieron bombas en [la maratón de] Boston, el tirador de Orlando… Alguna gente advirtió cambios en sus conductas, pero no alguna razón decidieron no comunicarlo. Cada detalle ayuda. Hay miles de millones de personas en este planeta que ven y oyen cosas en sus vidas. Necesitamos comprender que una pequeña información puede marcar una diferencia, y que por insignificante que eso pueda parecer en esta comunidad global tan enorme, acaso pueda ser justo la pieza del rompecabezas que faltaba para salvar docenas, cientos o miles de vidas.

—¿Cómo ha sido hasta ahora la experiencia de las denuncias en el blog de GSG?

—La cantidad fluctua, pero las recibimos a diario. Todas se envían a un canal de comunicación privada al que tenemos acceso. Algunos de nosotros investiga la información de manera independiente; si algo realmente llama la atención, notificamos al resto del equipo, así todos podemos verlo. Lamentablemente en estos tiempos hay mucha islamofobia, así que a veces recibimos denuncias de ciudadanos preocupados que creen que un pequeño texto en árabe es la señal de un terrorista: recibimos muchas falsas alarmas. Allí interviene el poder de un equipo. Tenemos que ser extremadamente cuidadosos con lo que perseguimos.